在數(shù)字化浪潮席卷全球的今天,網(wǎng)絡(luò)空間的安全威脅如同暗流涌動(dòng),系統(tǒng)漏洞層出不窮,新聞中頻繁出現(xiàn)的數(shù)據(jù)泄露、勒索攻擊事件,讓許多開(kāi)發(fā)者和企業(yè)感到焦慮甚至恐慌。但請(qǐng)別慌!網(wǎng)絡(luò)安全并非不可逾越的高墻,對(duì)于有志于從事網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)的你而言,這更是一片充滿機(jī)遇的藍(lán)海。本文將從零基礎(chǔ)出發(fā),為你梳理一條清晰的進(jìn)階路徑,助你從“小白”成長(zhǎng)為能夠構(gòu)筑數(shù)字防線的“老司機(jī)”,真正做到從容“躺贏”。

第一部分:認(rèn)清現(xiàn)實(shí)——漏洞為何“多到爆炸”?

我們需要正視現(xiàn)實(shí)。漏洞的“爆炸式”增長(zhǎng)主要源于幾個(gè)方面:

- 軟件復(fù)雜度激增:現(xiàn)代軟件系統(tǒng),尤其是大型分布式應(yīng)用和物聯(lián)網(wǎng)生態(tài),組件繁多、交互復(fù)雜,任何一環(huán)的設(shè)計(jì)或編碼疏忽都可能成為攻擊入口。

- 開(kāi)發(fā)周期壓縮:在“敏捷開(kāi)發(fā)”、“快速迭代”的市場(chǎng)壓力下,安全測(cè)試(Security Testing)時(shí)間常常被擠壓,“帶病上線”成為常態(tài)。

- 攻擊技術(shù)產(chǎn)業(yè)化:黑色產(chǎn)業(yè)鏈成熟,漏洞挖掘、武器化、交易和利用已形成完整鏈條,自動(dòng)化攻擊工具降低了攻擊門(mén)檻。

- 新型技術(shù)引入新風(fēng)險(xiǎn):云計(jì)算、容器化、微服務(wù)、人工智能等新架構(gòu)和技術(shù)在提升效率的也帶來(lái)了全新的攻擊面和未知漏洞。

認(rèn)識(shí)到這些,不是為了制造恐懼,而是為了理解:安全不再是事后補(bǔ)救的選項(xiàng),而必須成為軟件開(kāi)發(fā)生命周期(SDLC)中貫穿始終的基因。

第二部分:從零開(kāi)始——信息安全開(kāi)發(fā)的基石

如果你是零基礎(chǔ),切勿好高騖遠(yuǎn)。扎實(shí)的根基是未來(lái)一切高級(jí)能力的前提。

- 核心知識(shí)儲(chǔ)備:

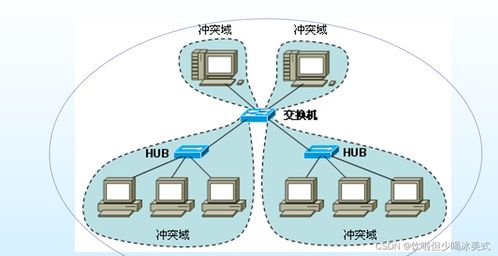

- 計(jì)算機(jī)基礎(chǔ):深入理解操作系統(tǒng)(特別是Linux/Windows)、計(jì)算機(jī)網(wǎng)絡(luò)(TCP/IP協(xié)議棧、HTTP/HTTPS、DNS等)、數(shù)據(jù)庫(kù)原理。這是分析漏洞和設(shè)計(jì)防御的底層邏輯。

- 編程能力:至少精通一門(mén)主流語(yǔ)言(如Python、Go、Java、C/C++)。Python在自動(dòng)化腳本、漏洞利用工具開(kāi)發(fā)中尤為重要;C/C++有助于理解內(nèi)存安全漏洞(如緩沖區(qū)溢出)。

- 基礎(chǔ)安全概念:熟悉CIA三元組(機(jī)密性、完整性、可用性)、認(rèn)證與授權(quán)、加密與解密、常見(jiàn)漏洞類型(OWASP Top 10,如注入、跨站腳本、失效的訪問(wèn)控制等)。

- 實(shí)踐環(huán)境搭建:

- 使用虛擬機(jī)(如VirtualBox/VMware)搭建自己的滲透測(cè)試實(shí)驗(yàn)環(huán)境,例如Metasploitable、DVWA、WebGoat等靶場(chǎng)。在受控環(huán)境中合法地“攻擊”自己,是學(xué)習(xí)漏洞原理的最佳方式。

- 學(xué)會(huì)使用基礎(chǔ)安全工具,如Wireshark(網(wǎng)絡(luò)分析)、Nmap(端口掃描)、Burp Suite(Web漏洞探測(cè))、Sqlmap(SQL注入檢測(cè))等。

第三部分:進(jìn)階之路——從“會(huì)用”到“會(huì)造”

當(dāng)你掌握了基礎(chǔ)知識(shí)并進(jìn)行了大量實(shí)踐后,就可以向“信息安全軟件開(kāi)發(fā)”的核心領(lǐng)域進(jìn)軍了。這不僅僅是使用工具,更是創(chuàng)造工具、設(shè)計(jì)防御體系。

- 深度漏洞研究與利用:

- 學(xué)習(xí)逆向工程(IDA Pro, Ghidra)和二進(jìn)制漏洞分析,理解棧溢出、堆溢出、格式化字符串等漏洞的機(jī)理及利用技術(shù)(Exploit Development)。

- 研究Web安全高級(jí)議題,如業(yè)務(wù)邏輯漏洞、前端安全(CSP, JWT)、API安全等。

- 安全開(kāi)發(fā)(DevSecOps)實(shí)踐:

- 安全編碼:掌握安全編碼規(guī)范,了解如何避免在代碼層面引入漏洞。例如,對(duì)輸入進(jìn)行嚴(yán)格的驗(yàn)證和過(guò)濾,使用參數(shù)化查詢防止SQL注入。

- 自動(dòng)化安全工具鏈集成:學(xué)習(xí)將SAST(靜態(tài)應(yīng)用安全測(cè)試)、DAST(動(dòng)態(tài)應(yīng)用安全測(cè)試)、SCA(軟件成分分析)等工具集成到CI/CD流水線中,實(shí)現(xiàn)“安全左移”。

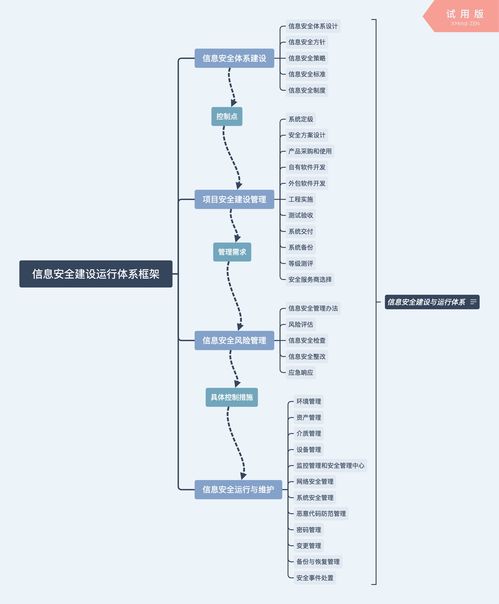

- 安全架構(gòu)設(shè)計(jì):理解如何設(shè)計(jì)安全的系統(tǒng)架構(gòu),包括微服務(wù)安全、云原生安全(容器安全、K8s安全)、零信任網(wǎng)絡(luò)架構(gòu)等。

- 開(kāi)發(fā)自己的安全工具:

- 這是從“精通”到“專家”的關(guān)鍵一步。你可以嘗試:

- 用Python編寫(xiě)一個(gè)簡(jiǎn)單的漏洞掃描器或爬蟲(chóng)。

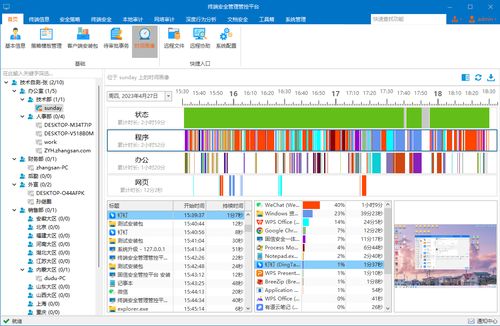

- 開(kāi)發(fā)一個(gè)用于監(jiān)控日志和檢測(cè)入侵的SIEM(安全信息與事件管理)系統(tǒng)原型。

- 為開(kāi)源WAF(Web應(yīng)用防火墻)貢獻(xiàn)規(guī)則或模塊。

- 研究機(jī)器學(xué)習(xí)/人工智能在威脅檢測(cè)、惡意軟件分類中的應(yīng)用,并嘗試實(shí)現(xiàn)簡(jiǎn)單模型。

第四部分:“躺贏”心法——構(gòu)建安全思維與持續(xù)學(xué)習(xí)

真正的“躺贏”,不是不勞而獲,而是通過(guò)建立正確的體系和方法,達(dá)到事半功倍、從容應(yīng)對(duì)的效果。

- 建立威脅建模思維:在項(xiàng)目開(kāi)始前,就系統(tǒng)地識(shí)別資產(chǎn)、分析威脅、評(píng)估漏洞并制定緩解措施。時(shí)刻問(wèn)自己:“攻擊者會(huì)從哪里下手?”

- 擁抱社區(qū)與開(kāi)源:網(wǎng)絡(luò)安全是高度開(kāi)放和協(xié)作的領(lǐng)域。多關(guān)注安全社區(qū)(如Seebug、先知、安全客)、GitHub上的優(yōu)秀開(kāi)源安全項(xiàng)目,閱讀CVE漏洞詳情和分析報(bào)告。

- 保持持續(xù)學(xué)習(xí):安全技術(shù)日新月異。關(guān)注前沿動(dòng)態(tài),如云安全、IoT安全、AI安全、供應(yīng)鏈安全等新興領(lǐng)域,不斷更新自己的知識(shí)庫(kù)。

- 法律與道德紅線:始終牢記,所有技能都應(yīng)在合法授權(quán)的范圍內(nèi)使用。遵守《網(wǎng)絡(luò)安全法》等相關(guān)法律法規(guī),恪守職業(yè)道德。

###

漏洞永遠(yuǎn)存在,但這恰恰是信息安全開(kāi)發(fā)者價(jià)值的體現(xiàn)。從理解漏洞、防御漏洞,到最終能開(kāi)發(fā)出保護(hù)系統(tǒng)和數(shù)據(jù)的產(chǎn)品與方案,是一條充滿挑戰(zhàn)卻回報(bào)豐厚的道路。收藏這篇指南,按照“夯實(shí)基礎(chǔ) -> 動(dòng)手實(shí)踐 -> 深度鉆研 -> 創(chuàng)造創(chuàng)新”的路徑穩(wěn)步前行。當(dāng)你將安全思維融入每一行代碼,將防御體系植入每一個(gè)系統(tǒng)時(shí),你便能真正在變幻莫測(cè)的網(wǎng)絡(luò)戰(zhàn)場(chǎng)上,穩(wěn)坐釣魚(yú)臺(tái),實(shí)現(xiàn)職業(yè)生涯的“躺贏”。安全之路,始于足下,現(xiàn)在就開(kāi)始你的征程吧!